資料外洩的議題持續成為資訊安全的熱門話題,不但 DLP 相關產品獲得許多的關注,連資料外洩所造成的事件也同樣吸引媒體的報導。以現在企業資訊化的程度,很多資料都是以數位的形式散落於資訊系統的各處。在這些地方中,資料庫 (尤其是關聯資料庫,如 MSSQL) 內所存放的數位資料可能最為大宗,也最容易成為有心分子覬覦的目標。

Imperva 的安全策略長 Brian Contos 發表了一份文章,標題為”Top-10 guide for protecting sensitive data from malicious insiders”。不管標題為合,以 Imperva 的背景來看,所描述的內容自然與該公司的產品 (Database Firewall、Database Activity Monitoring) 有關。所以我們可以將這份內容所講的要項當作是闡述資料庫稽核的重要性,以及如何選擇一個合適的工具。也因此,如果你需要導入資料庫安全的相關產品,這些要項應該可以提供你一些參考的方向。

- 你必須先了解資料才有辦法保護它 (To secure it you have to know about It)

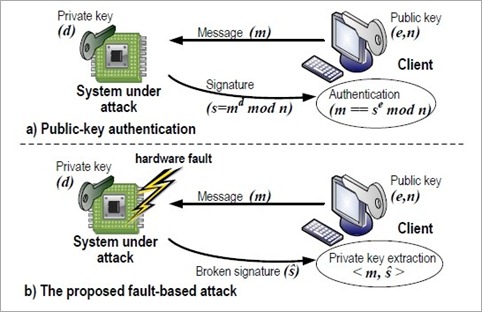

也就是說必須先知道資料在哪邊,並做好資料分類的動作。 - 不要相信內建的資料庫工具 (Don’t trust native database tools)

當資料庫遭受攻擊時,資料庫內建的工具也可能同時被成功地加以攻擊,因此需要一個獨立運作的工具以確保資料庫使用紀錄的安全性。 - 監視合法的使用者以及特權使用者 (Monitoring the good and the privileged)

除了非法的使用者外 (不管是內部或外部),內部合法的使用者同樣會造成資料庫的危害。尤其在一個正常規劃的架構下,資料庫幾乎都是經由內部合法的使用者加以存取,因此監測的角度必須據此加以思考。此外,特權使用者因為擁有更大的權限,因此其使用記錄必須特別注意。 - 分析不再只是 FBI 的工作 (Profiling isn’t just for the FBI any more)

- 你不能逮捕一個 IP 位址 (You can’t arrest an IP address)

各式各樣的資料庫與應用系統擁有不同格式的使用紀錄,必須擁有透過這些紀錄追蹤使用者連線 (Session) 的能力,才能確保事件發生時找到其源頭。 - 以人為導向的自動分析能力 (Augmenting machine-based analytics with human intuition)

組織內不同角色的人員會從不同角度切入資料庫安全的議題,所以必須具備自動且多樣性的分析能力。 - 利用稽核紀錄了解犯罪現場的情形 (Forensic crime scene investigation through audit logs)

透過分析的結果讓使用者可以快速了解:發生了甚麼事、事件發生的時間點與持續的時間、甚麼人可能參與了此一事件等重要議題。 - 機密的資料存放於資料庫內 (Sensitive data resides in databases)

使用 Database Firewall (DBFW) 與 Database Activity Monitoring (DAM) 之類的工具來保護資料庫內重要的數位資產。 - 使用者透過 Web 應用程式來存取資料庫 (Users get to databases through web applications)

因為使用者大多透過應用程式 (尤其是現今主流的 Web 應用程式) 來存取資料庫內的資料,因此如何確保 Web 應用程式的安全對資料庫本身的安全來說是一個很重要的工作。Web Application Firewall (WAF) 是一個不錯的起點。 - 大海撈針 (Needles hiding in stacks of needles)

因為現今資訊系統的複雜度很高,所以如果沒有一個完整且全面的防禦機制並搭配上合適的工具,想要有效解決地問題將有如大海撈針般的困難。

相關連結:

大家都常聽到選用甚麼樣的作業系統、應用程式可以比較安全而不容易被駭。不管這些論述是否公平與公正,但是至少其與安全的關連性並不會讓人產生過於突兀的感覺。但是說如果安全與否跟你所在的區域有關,可能就不是那麼令人能夠直接聯想了。根據 Symantec 日前所公布的一份報告顯示,在美國的 50 個城市中西雅圖 (Seattle) 是最容易發生網路犯罪行為的地區,其次則是波士頓 (Boston) 與華盛頓 (Washington, D.C.),而最安全的城市則是底特律 (Detroit)。在公布的訊息中並沒有詳細地解釋這樣的排名是如何加以決定,不過就結果來看網路化程度越高的地區排名就愈前面。這樣的數據老實說有些無聊,因為網路化程度越高本來就有更多受害的機會,所以自然產生的網路犯罪事件就多。對使用者而言,不管居住在哪個區域,都必須做好有關資訊安全的防護,畢竟駭客 (通常) 可不會因為你的國籍而改變心態。

大家都常聽到選用甚麼樣的作業系統、應用程式可以比較安全而不容易被駭。不管這些論述是否公平與公正,但是至少其與安全的關連性並不會讓人產生過於突兀的感覺。但是說如果安全與否跟你所在的區域有關,可能就不是那麼令人能夠直接聯想了。根據 Symantec 日前所公布的一份報告顯示,在美國的 50 個城市中西雅圖 (Seattle) 是最容易發生網路犯罪行為的地區,其次則是波士頓 (Boston) 與華盛頓 (Washington, D.C.),而最安全的城市則是底特律 (Detroit)。在公布的訊息中並沒有詳細地解釋這樣的排名是如何加以決定,不過就結果來看網路化程度越高的地區排名就愈前面。這樣的數據老實說有些無聊,因為網路化程度越高本來就有更多受害的機會,所以自然產生的網路犯罪事件就多。對使用者而言,不管居住在哪個區域,都必須做好有關資訊安全的防護,畢竟駭客 (通常) 可不會因為你的國籍而改變心態。

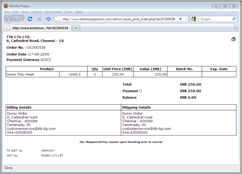

Durex 線上購物系統於日前發生因為程式設計的錯誤,導致任何人都可以直接透過訂單編號查看訂單內容的烏龍事件。嚴格來說,這應該不只是程式設計的錯誤,亦包含了程式變更管控不佳,而這種問題絕對比單一程式設計錯誤所產生的危害更加嚴重。此外,這個問題要實際產生影響,訂單編號的可預測性是一個很重要的前提。訂單編號的可預測性,表示在系統分析階段並沒有做好安全性分析。這麼說或許有些不公平,因為表單的編號通常會被要求採用流水號的格式,因此具備了可預測性。這樣的規則對於一個內部系統 或人工作業流程有其方便性,但是對一個外部系統來說卻是充滿危機的。針對這類問題,我們有兩個可行的作法。第一個就是把訂單編號對應到另外一個不具備可預測性的號碼,所有外部系統皆以此號碼作為訂單的查詢條件。第二個作法就是利用可逆的加密函式將訂單編號加以編碼,而外部系統皆此以編碼後的號碼作為查詢條件。比較令人訝異的是 Durex 對於整件事情的反應,從一開始的道歉到後來寄出法律信件給回報此一問題的使用者,讓人覺得 Durex 面對問題的態度很有爭議性。而且 Durex 似乎並沒有主動告知其他客戶訂單資料可能外洩的問題,明顯有失責之處。嗯,說到訂單資料外洩,台灣這邊的問題似乎也頗嚴重的。所以下次買保險套或其他私人用品時,可別再相信甚麼網路購物比較不怕被人知道而避免尷尬這種爛理由了。

Durex 線上購物系統於日前發生因為程式設計的錯誤,導致任何人都可以直接透過訂單編號查看訂單內容的烏龍事件。嚴格來說,這應該不只是程式設計的錯誤,亦包含了程式變更管控不佳,而這種問題絕對比單一程式設計錯誤所產生的危害更加嚴重。此外,這個問題要實際產生影響,訂單編號的可預測性是一個很重要的前提。訂單編號的可預測性,表示在系統分析階段並沒有做好安全性分析。這麼說或許有些不公平,因為表單的編號通常會被要求採用流水號的格式,因此具備了可預測性。這樣的規則對於一個內部系統 或人工作業流程有其方便性,但是對一個外部系統來說卻是充滿危機的。針對這類問題,我們有兩個可行的作法。第一個就是把訂單編號對應到另外一個不具備可預測性的號碼,所有外部系統皆以此號碼作為訂單的查詢條件。第二個作法就是利用可逆的加密函式將訂單編號加以編碼,而外部系統皆此以編碼後的號碼作為查詢條件。比較令人訝異的是 Durex 對於整件事情的反應,從一開始的道歉到後來寄出法律信件給回報此一問題的使用者,讓人覺得 Durex 面對問題的態度很有爭議性。而且 Durex 似乎並沒有主動告知其他客戶訂單資料可能外洩的問題,明顯有失責之處。嗯,說到訂單資料外洩,台灣這邊的問題似乎也頗嚴重的。所以下次買保險套或其他私人用品時,可別再相信甚麼網路購物比較不怕被人知道而避免尷尬這種爛理由了。