不管你是不是常有機會跟女生閒話家常,一定都曾聽女生說過類似的話:「我在減肥,我太胖了。」奇怪的是,你可能以為說這話的女生颱風天肯定不能出門,否則就會因為體重過輕而被吹到某個無人島去…所以,太胖這件事對許多人(尤其是女生) 來說,並不是一個客觀的事實,而是主觀的意識。每個女生總喜歡跟自己最瘦的時候相比較,所以隨時都覺得自己很胖,簡直胖到無法見人。

不管你是不是常有機會跟女生閒話家常,一定都曾聽女生說過類似的話:「我在減肥,我太胖了。」奇怪的是,你可能以為說這話的女生颱風天肯定不能出門,否則就會因為體重過輕而被吹到某個無人島去…所以,太胖這件事對許多人(尤其是女生) 來說,並不是一個客觀的事實,而是主觀的意識。每個女生總喜歡跟自己最瘦的時候相比較,所以隨時都覺得自己很胖,簡直胖到無法見人。

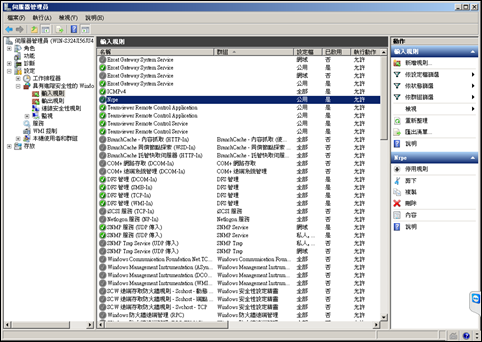

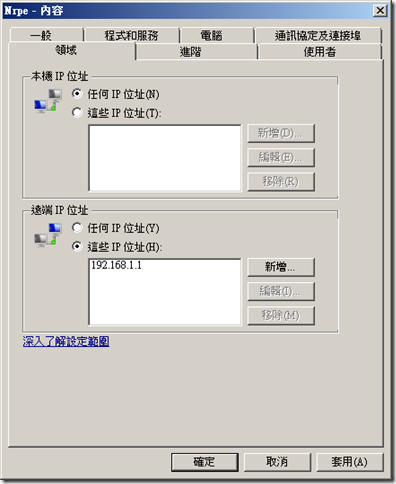

回到資安方面,身為一個專業的管理人員,平時我最怕聽到使用者說出的一句話就是”最近系統好像怪怪的”。這句話有什麼好怕的?因為它代表了無限的可能性。最近?好像?怪怪的?每個字詞本身就是充滿了不確定性,組合在一起的威力就更加龐大了。身為管理者,聽到這句話時你有兩個選擇,一個就是虛應一句:「我知道了,我會查查看。」當然,使用者也都知道你說這句時只是希望結束這個不會有任何結果的對話。另外一個選擇,當然就是試著找出問題並解決之。但是,光憑這句話就要找出問題,你不但需要比福爾摩斯更敏銳的觀察力,還需要比豆豆先生更受老天爺疼愛的好運才有可能成事。

還好,身為一個專業的管理人員,你還是知道有哪些是必須追問的問題。「怪怪的?怎麼樣怪?」「就是系統乎快乎慢。」使用者認真地回答著。好了,使用者已經把問題描述出來了,但是…問題還是繼續藏身在五里霧當中。乎快乎慢?快是多快,慢又是多慢?什麼時候快,又什麼時候慢?當然,你可以繼續追問使用者這些問題,但是我相信這已經超出”正常”使用者能夠提供的資訊了。所以,這時候「我知道了,我會查查看。」這句 showstopper 又會被你搬上檯面,故事結束!

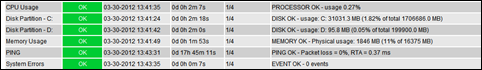

故事當然可以有不一樣的結局,只要你平日已經建立相關的機制並擁有所需資訊,你就可以判斷出是不是真有問題的存在,甚至精準地指出問題的所在。以上面的例子而言,如果我們平日就已經收集每個程序觸發的時間、動作、反應時間等資訊,我們就可以知道”最近”的反應時間跟之前相較而言是否有任何明顯的變化,有哪些動作受到影響,而影響的程度有多大。這些平日辛苦收集而來的資訊,就是我們用來判斷問題的基準值 (Baseline)。也就是說,我們要回答什麼是”怪怪的”這個棘手的問題之前,必須先知道什麼樣才是”不怪的”。我們可不能隨著使用者的心情,就決定系統是快、是慢,就像我們不能聽到女生說她因為過胖所以要減肥就認定她一定很胖一樣。

基準值,其實可以分為兩種類型,一種是人為強制產生的,另外一種則是根據實際的情況所自然產生。前者通常可看成是 (廣義) 政策的一部分,像是規定”所有使用者的螢幕保護程式必須在閒置五分鐘後自動啟動,並以密碼加以保護”就可以視為基準的一種。透過這類基準的建立,我們可以確保安全需求的基本滿足。這種類型的基準值因為屬於人工強制產生,所以在管理上並沒有太多的技術難處。 像是微軟還提供了 Microsoft Baseline Security Analyzer 這個免費工具,可以用來確保 Windows 系統滿足微軟所建議的基準值。

相較於人工強制產生的基準值,根據實際使用情況而自動產生的基準值,可就複雜許多了。以前述例子而言,你知道每個程序執行各項動作的平均/最慢/最快反應時間嗎?你知道這些反應時間與時段的關係嗎?你知道這些反應時間與日期 (幾月幾日/星期幾) 的關係嗎?甚至你知道這些反應時間跟各使用者之間的關係嗎?你可能會說,這麼多的東西我怎麼可能知道。沒錯,要知道的東西實在是很多,但是這並不是管理者用來偷懶的藉口。資安的事情,本來就沒有完善的一天,所以這些資訊的收集與分析,也不是三兩次就可以搞定的。好吧,你可能會說程序的反應時間跟資安有什麼關係(我個人認為是有很大的關係),那我換幾個問題來問。你知道使用者通常什麼時候登入系統進行作業?每次大概登入多久?從哪邊登入?這些資訊的收集與利用,其實跟我之前談到的日誌管理有很大的關聯性,只是收集的內容更多,應用範圍更大而已。

唯有透過這些資訊的收集與分析,我們才能精準的回答”最近系統好像怪怪的”這類棘手的問題,甚至是主動發現隱而未發的問題,防範於未然。事實上,這個概念被廣泛應用在 IDS、防毒軟體、SIEM 等相關產品上,只是通常以”異常行為偵測”的名字出現。”異常行為偵測”立意雖好,但是在實務上同樣會面臨沒有收集到的資訊就沒辦法分析的根本問題。雖然目前因為儲存技術的進步以及儲存成本的下降,使得儲存大量資料變得可行,但是資訊數量的成長速度卻有可能遠大於成本下降的速度,導致總體成本並沒有隨之下降。此外,正常與異常之間的分際,通常也不如黑與白一般的清晰而無爭議,所以”高誤報率”與”高漏報率”是這類功能很難擺脫的陰影。

嚴格說來,類似的問題存在於各個領域當中。不管是金融投資、企業運作都有監控的機制與系統,而這些系統不但可以消極的指出問題之所在,更可以積極的指出成長的機會。商業智慧 (BI) ,正是這類系統運作於企業運作的當紅應用。相較於 BI 的火紅,在資安擁有類似訴求的 SIEM 顯然在受到企業主的重視程度上遠遠不及於 BI。這幾乎是所有資安產品的相同宿命,但是因為 SIEM 的技術難度較高,一般 opensource 產品不容易有所表現。而那些提供免費版本的商業軟體,卻有有使用上的限制。更甚者,導入這類系統其實並不會讓管理人員生活的更美好 (至少在可見的未來是如此),因為有更多的資料需要判斷,而這需要一個清晰的腦袋與足夠的經驗。企業主不知道或不重視這類系統,再加上導入這些系統反而會增加管理者的負擔,也難怪這些就成為雙方不願意去揭開的祕密。畢竟,「我知道了,我會查查看。」在大部分的時候都還挺有用的。但是如果你是一個目標導向的管理人員,類似的機制與資訊,絕對會是你最為強大的助力。 而對於一個長期穩定運作的系統,了解並掌握這些隱藏於事實底下的基準值,更是絕對不可缺少。

最後,你可以也應該用證據向使用者證明為什麼系統沒有像他感覺的一樣有乎快乎慢的問題。但是,你千萬別跟她爭論她一點也不胖,尤其是絕對別拿 BMI 那套跟她說。